Achtung Stolperstein: SHA-1-signierte SSL-Zertifikate

Philipp Zeder

Kategorie:in

Entwicklung & Performance

Veröffentlicht am 13. Mai 2015

Aktualisiert am 15. Jan. 2024

Zum Thema SSL-Zertifikate bahnt sich ein Stolperstein an, dem es bis jetzt an der nötigen Publizität mangelt. Eine zugegeben sehr technische Angelegenheit, die es aber verdient ins Scheinwerferlicht gerückt zu werden.

Konkret geht es um den Algorithmus, mit dem der Fingerabdruck eines Zertifikats berechnet wird. Über den Fingerabdruck kann der Browser des Besuchers einer Website verifizieren, dass es sich auch tatsächlich um das angeforderte Zertifikat handelt.

SHA-1 ist veraltet

Bereits seit 10 Jahren (!) ist bekannt, dass Prüfsummen, die mit dem verbreiteten Algorithmus SHA-1 erstellt werden, theoretisch gefälscht werden können.

Zurzeit ist die benötigte Rechenleistung allerdings noch so teuer, dass ein Angriff praktisch ausgeschlossen werden kann. Aber bereits im Jahr 2017 werden herkömmliche Computer genug Rechenpower besitzen, um einen Angriff ökonomisch sinnvoll zu machen.

Browser zeigen Warnung

Google hat mit der aktuellen Version (42) seines Browser Chrome begonnen, Websites zu kennzeichnen, wenn die Signatur des SSL-Zertifikats auf SHA-1 basiert und das Zertifikat länger als 31.12.2015 gültig ist. Damit sollen die Zertifikatsstellen dazu bewegt werden, neue Zertifikate nur noch mit dem sicheren SHA-2-Verfahren zu signieren.

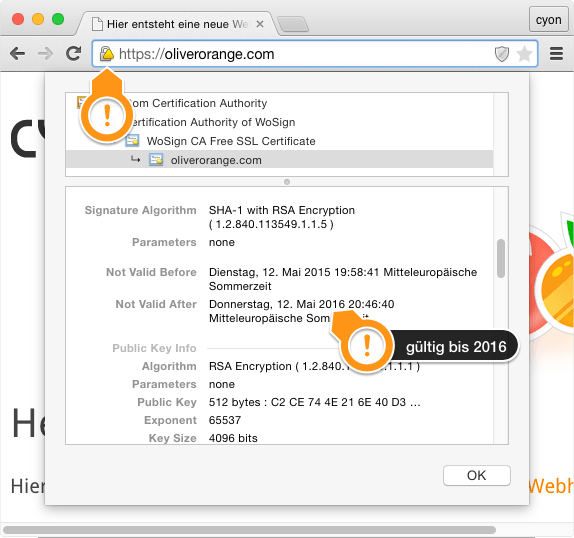

Ist das Zertifikat bis 2016 gültig und der Fingerabdruck mit SHA-1 erstellt, zeigt Google Chrome eine dezente Warnung.

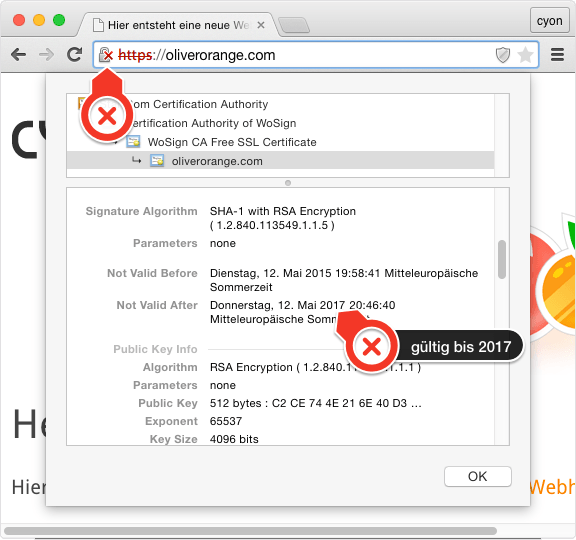

Ist das Zertifikat bis 2017 gültig und der Fingerabdruck mit SHA-1 erstellt, zeigt Google Chrome eine deutliche Warnung.

Microsoft hatte bereits im Jahr 2013 ähnliche Massnahmen angekündigt, dafür jedoch einen moderateren Zeitplan gewählt, an dem sich auch Mozilla mit dem Browser Firefox orientiert.

In Chrome werden ab Version 56 SHA-1-signierte Zertifikate nicht mehr funktionieren. Und auch Firefox wird im Frühjahr 2017 den Support für solche Zertifikate einstellen.

Alte Zöpfe abschneiden

Zertifikate, deren Fingerabdruck auf SHA-2 basiert, werden von einigen älteren Betriebssystemen und Browser-Versionen nicht unterstützt. Das prominenteste Beispiel: Windows XP ist erst ab SP3 SHA-2-kompatibel. Aktuell benutzen nur noch knapp 3% unserer Besucher diese alte Windows-Version. Je nach Zielgruppe Ihrer Website kann der Wert aber deutlich höher sein. Prüfen Sie also Ihre Zugriffstatistiken, bevor Sie die Umstellung auf ein SHA-2-signiertes Zertifikat vornehmen. Eine ausführliche Übersicht zur SHA-2-Kompatibilität von Betriebsystemen, Browsern und anderer Software bietet der Zertifikats-Anbieter GlobalSign auf seiner Website.

Ist meine Website betroffen?

Grundsätzlich sind alle Websites betroffen, die über HTTPS erreichbar und deren Zertifikate mit SHA-1 signiert sind. Ob Ihre Website dazugehört, testen Sie am besten mit dem Online-Checker sha1affected.com. Dort erfahren Sie ebenfalls, ob das Zertifikat Ihrer Website in der aktuellen Chrome-Version eine Warnung verursacht.

Was kann ich tun, wenn mein Zertifikat betroffen ist?

Wenn das SHA-1-signierte Zertifikat für Ihre Website bis 2016 oder sogar 2017 gültig ist, sollten Sie es sobald wie möglich erneuern lassen. Andernfalls wird Besuchern Ihrer Website, die Google Chrome nutzen, eine der oben erwähnten Warnungen gezeigt.

In der Regel ist die Neuausgabe Ihres Zertifikats kostenlos, was jedoch von Zertifikats-Anbieter zu Zertifikats-Anbieter unterschiedlich sein kann. Die Neuausgabe des Zertifikats sollte dann selbstverständlich einen SHA-2-basierten Fingerabdruck besitzen. Die meisten Zertifikats-Anbieter behandeln das Thema mit eigenen Support-Artikeln, im Zweifelsfall wenden Sie sich direkt an den entsprechenden Anbieter.

So schnell umstellen wie möglich?

Wie Sie vielleicht bemerkt haben, trägt unser Zertifikat für *.cyon.ch zurzeit noch einen SHA-1-basierten Fingerabdruck. Da es noch dieses Jahr erneuert werden muss, zeigt Google Chrome keine Warnung. Die Umstellung auf SHA-2 wird im Zuge der routinemässigen Erneuerung erfolgen.

Wenn das Zertifikat für Ihre Website sowieso noch dieses Jahr verlängert wird, ist eine sofortiger Erneuerung nicht dringend notwendig. Spätestens Ende 2015 sollte das Zertifikat aber mit SHA-2 signiert sein, um Probleme zu vermeiden.

Achten Sie bei der Verlängerung darauf, dass der Zertifikatsanbieter das neue Zertifikat mit SHA-2 signiert. Sollte der Zertifikats-Anbieter einen neuen Certificate-Signing-Request (CSR) benötigen, generieren wir diesen CSR selbstverständlich gerne für Sie.

Unsere kostenlosen SSL-Zertifikate von Let’s Encrypt sind mit SHA-2 signiert. Aktivieren Sie die kostenlosen SSL-Zertifikate jetzt für alle Ihre Websites ganz bequem per Mausklick.

Wenn Sie Fragen zu diesem Thema haben, hinterlassen Sie uns einen Kommentar oder schreiben Sie uns eine E-Mail. Wir stehen Ihnen gerne zur Seite.

Beteilige dich an der Diskussion

6 Kommentare

Wenn wir schon beim Thema sind. Warum wird eigentlich nicht gerade auf SHA3 gewechselt, wenn ein Wechsel unbedingt erforderlich ist? Oder ist SHA3 einfach noch nicht ausgereift genug – wird noch nicht vollumfänglich unterstützt, was im Moment leider noch der Fall ist?

Bitte entschuldigen Sie meine späte Antwort, Ihr Kommentar ist bei uns im Spamfilter hängen geblieben. Zu Ihrer Frage: Das Hauptargument scheint Performance zu sein. SHA-3 benötigt auf Software-Ebene markant mehr Rechenpower als die Algorithmen der SHA-2-Familie. Die Kompatibilität dürfte ebenfalls eine Rolle spielen, da SHA-3 noch relativ jung ist. Interessante Informationen zum Thema gibt es bei Stack Exchange.

Jeder Rechner ob altes XP oder nicht kann eine Malwareschleuder sein wenn man nicht aufpasst. XP ist insbesondere noch auf vielen Terminals installiert – auch zt. Surfstationen an Flughäfen etc.

Die Wartung eines Betriebsystems oder einer Website unterscheiden sich im Prinzip nicht Gross in Punkto Sicherheitsfragen. Die meisten Betreiber von Websites vergessen die Wartungsarbeiten welche nötig sind. Speziell Kunden mit Standard CMS Lösungen ( wobei hier cyon vorbildlich patcht ).

Dasselbe gilt für Verschlüsselungen. Computer werden schneller ( und das müssen sie auch damit man vor ihnen nicht einschläft – Windows 8 ist ein super Beispiel dafür ). Würden einige Leute heutzutage noch sauberer und Ressourcensparender programmieren wären wir villeicht erst in ein paar Jahren an dem Punkt. Doch Fakt ist wie Philipp schon sagte. Selbst mit einem heutigen Mittelklasserechner und einer starken GPU lassen sich SHA1 Keys relativ einfach errechnen und leider haben mehr Leute das Know-How heutzutage als Moral. Aber das ist ein anderes Thema… Keep the good work up cyon team!

Das ganze ist einfach nervig. Erst letztes Jahr haben wir das Zertifikat für die kommenden 5 Jahre erneuert. Genau aus dem Grund, das man nicht dauernd daran “rumwerkeln” muss. Nun besteht knapp ein Jahr später bereits wieder ein Handlungsbedarf… Doch besten dank für den Hinweis! Weil Informationen darüber erhält man im Netzt doch eher schlecht.

Ich denke auf Anwender die noch Browser und Betriebssysteme aus der Steinzeit nutzen und die auch nicht mehr aktualisiert werden, braucht keine Rücksicht genommen werden.

Windows XP und alte nicht mehr gewartete Browserversionen sind nun wirklich kein Diskussionsthema mehr. Wer so frech ist und noch immer diese alten potenziellen Viren- und Malware-Schleudern verwendet hat auch kein Anrecht auf Ressourcen die sich an aktuellen Sicherheits-Standards orientieren.

Danke für den Hinweis, da gibt es noch handlungsbedarf für einige Websites. Aber wenn wir uns sicher im Web bewegen wollen, muss jeder sich an die neuen Standards halten. Ob es nun umständlich ist oder nicht.

Ich habe bei Golem noch einen Betrag zu den alten RC4 Verschlüsselung gelesen und eure Site mal bei SSL Labs geprüft. Ihr habt ein A-Rating. Super, dass ihr den alten Zopf nicht mehr unterstützt.

A-Rating: SSL Report: cyon.ch